Google Workspace の信頼性を高める情報漏洩対策とセキュリティ活用術

- #Google Workspace(旧G Suite)

クラウド型グループウェアとして多くの企業が採用する Google Workspace 。しかし、情報漏洩やサイバー攻撃への備えが不十分なまま運用されているケースも少なくありません。本記事では、大企業のIT担当者が押さえるべきセキュリティリスクとその対策、活用事例を具体的に解説します。

Google Workspace 導入を検討している方は、ぜひ参考にしてください。

株式会社フライトソリューションズではお客様の要望に合わせて、迅速かつ丁寧なグループウェアの導入支援サービス及び運用サポートを提供しています。導入を検討している方、Google Workspace の運用支援を探している方は、ぜひ弊社にお任せください。

貴社に最適な Google Workspace 環境をご提案します。

1. Google Workspace のセキュリティリスクとは

情報管理にクラウドサービスを活用する企業が増える中、 Google Workspace を安全に利用するためには、潜在的なリスクを正しく理解することが重要です。ここでは、情報漏洩やサイバー攻撃のリスクについて具体的に見ていきます。

なぜ情報漏洩が起きるのか

Google Workspace で情報漏洩が起きる原因の一つは、ユーザーの誤操作や設定不備です。たとえば Google ドライブでファイルを全体公開にしたまま放置してしまうことは、情報漏洩の大きな要因となります。

主な原因例:

・誤った共有設定(例:リンクを知っている全員に公開)

・ユーザー権限の過剰付与

・モバイル端末の管理不備

設定の見直しや権限管理を徹底することで、こうしたリスクを大幅に軽減できます。

Google Workspace の「設定不備」を Provii!! で可視化しませんか?

記事で挙げたような「誤った共有設定」や「過剰な権限付与」は、情報漏洩の大きな原因となります。

しかし、これらを目視で定期的にチェック・棚卸しするのは多大な工数がかかります。

Google Workspace の リソース管理ツール「Provii!!」は、こうした設定不備や潜在的なリスクを自動で検出し、可視化することが可能です。

▶「Provii!!」でできることを詳しく見る

クラウドサービス特有の脆弱性

Google Workspace のようなクラウドサービスは、外部からの攻撃にさらされるリスクが常に存在します。特にアクセス経路が多様化する中でセキュリティホールが見過ごされがちです。

想定されるリスク:

・公衆Wi-Fi接続による盗聴リスク

・クラウド連携アプリからの情報漏洩

・不正アクセスの可能性

運用ポリシーと技術的対策の両面で備えることが求められます。

ランサムウェアの脅威と Google Workspace の盲点

Google Workspace 自体は Google のセキュアなインフラ上で動作していますが、ユーザーの端末やサードパーティ製品を介してランサムウェアが侵入する危険は依然としてあります。

具体的な対策例:

・ユーザー端末やサードパーティ製アプリ経由でのデータ損失に備え、 Google Workspace 上の重要データを定期的に第三者製クラウドバックアップへ保存する

・信頼できるエンドポイントセキュリティ製品の導入

・社員へのセキュリティ教育

あらかじめ対応を整備することで、万一の被害も最小限に抑えられます。

このように Google Workspace を活用する際には、サービスの特性を理解した上で、運用・設定面でのセキュリティ対策を講じることが不可欠です。

2. Google Workspace におけるセキュリティ対策の基本

Google Workspace を安全に活用するためには、 Google が提供する標準機能を正しく使いこなすことが第一歩です。ここでは、基本的なセキュリティ機能や運用のポイントを解説します。

Google が提供する標準セキュリティ機能

Google Workspace には以下のようなセキュリティ機能が標準搭載されています。

・多要素認証(MFA):複数要素でログインを保護

・セキュリティダッシュボード:リスク状況を可視化

・ログインアラートと脅威の自動検出:不審な挙動に即時対応

これらを導入するだけでも、組織全体の防御力が飛躍的に向上します。

アクセス制御と 2 段階認証の徹底

2 段階認証の強制適用とアクセス権限の最小化は、情報漏洩対策として非常に有効です。

具体例:

・ユーザーを役割別にグループ化

・業務用端末のみにアクセスを制限

・セキュリティキーやモバイル認証アプリの導入

認証プロセスの強化により、パスワード漏洩による被害を抑止できます。

Google Workspace 管理コンソールの活用法

管理者向けのコンソールでは、さまざまなセキュリティ設定とモニタリングが可能です。

主な機能:

・ログイン履歴 / 端末の監視

・不正共有の制限

・組織ポリシーの一括管理

こうした基本機能を適切に使いこなすことで、 Google Workspace のセキュリティはより強固になります。

3. 情報漏洩・ランサムウェア対策に有効な具体策

標準機能だけでは対応しきれないケースには、運用ルールの強化や外部ツールの併用が必要です。ここでは、実践的な強化策を紹介します。

外部共有の制限と監視ログの活用

有効な制限策:

・ファイル共有リンクの有効期限設定

※Business Plus 以上のエディションで、閲覧者(閲覧権限)または閲覧者(コメント可) として共有するユーザーのみ制限可

・ドメイン制限で外部共有を制御

・管理者による共有履歴の定期確認

効果:

・外部共有による意図しない情報流出を防ぎ、運用上の信頼性が向上します。

データ損失防止(DLP)機能の設定

活用例:

・マイナンバーや口座番号などの送信制限

・特定ファイルタイプの外部送信ブロック

・条件付きでの警告・承認プロセスの追加

効果:

・誤送信や過失による漏洩をポリシーベースで未然に防止できます。

サードパーティ製品との併用による強化

Google Workspace は API 連携に優れており、外部製品との統合が容易です。

推奨ツール:

・誤送信対策メールフィルター

・自動バックアップサービス(例:BackUpify、Spanning、Afi など)

・EDR(Endpoint Detection & Response)製品

技術的対策を多層化することで、セキュリティリスクを包括的に管理できます。

4. Google Workspace のメールセキュリティを強化する方法

メールはサイバー攻撃の入り口となりやすいため、 Google Workspace の標準機能と運用設定で多層防御を構築することが必要です。

SPF・DKIM・DMARCの設定による認証強化

3つの基本技術:

・SPF:送信元のIP認証

・DKIM:電子署名で改ざん防止

・DMARC:SPF/DKIM結果に基づく受信制御

これらを適切に設定することで、なりすましメールを大幅に排除できます。

添付ファイルやリンクの自動スキャン機能

保護機能:

・危険リンクへの警告表示

・マルウェアを含む添付ファイルの隔離

・リアルタイムでのスキャン処理

効果:

・従業員の判断ミスを補い、安全性をシステム側で担保します。

誤送信防止設定と管理者によるレビュー

対策例:

・外部宛メールへの自動警告表示(外部ドメイン判定)

・添付ファイルや特定キーワードを含むメールの転送コピー送信

・特定条件の送信をブロック(DLP)

その他添付ファイル付きメールの送信遅延をさせたり、承認者による送信チェックを3rdParty製品を用いて追加で補完することも可能です。

日常業務で頻繁に利用されるメールだからこそ、セキュリティ強化は極めて重要です。

5. 企業での導入事例とセキュリティ効果

実際の企業における導入事例から、 Google Workspace のセキュリティ対策がもたらす効果を見てみましょう。

中堅企業が導入した DLP 対策の成果

ある地方の製造業では、情報漏洩事故の後に DLP を導入。個人情報を含む送信をブロックし、社内全体の情報管理意識も向上しました。

スタートアップが活用するアクセス制限運用例

急成長中のスタートアップでは、社員の増加に対応する形で Google Workspace のグループ管理と端末制限を実施。柔軟性を保ちつつ高いセキュリティレベルを維持しています。

大企業のセキュリティ統合事例とメリット

大手流通業では複数部門で異なるシステムを使っていた環境から Google Workspace に統合。アクセス管理とメールフィルターの一元化で、運用負担を削減しながらセキュリティ精度も大幅に向上しました。

弊社でご支援させていただいた事例もご紹介します。

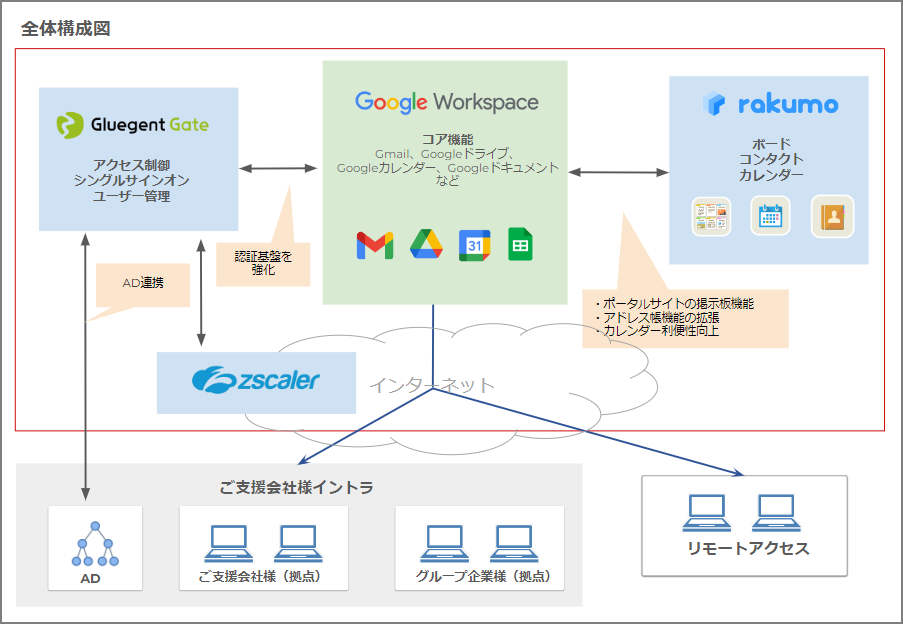

事例:【Google Workspace 導入事例】Google Workspace および各種3rdParty製品を一括導入、迅速にクラウド化を実現ーインフラ会社様

オンプレミスのグループウェアからクラウド型グループウェアである「Google Workspace(旧G Suite)」へ移行し、シングルサイオン及び各種3rdParty製品も合わせて導入を行った事例です。

Google Workspace だけに限らず、様々な観点からセキュリティを考慮してサービスを導入しました。シングルサインオン製品やプロキシ製品もクラウドサービスに合わせて導入することでセキュアな環境でクラウドサービスを使いつつ、ID管理を一元化することで運用担当者の負荷も軽減させたケースとなります。

他社の取り組みから得られる情報は、自社に最適なセキュリティ体制を構築する上で非常に役立ちます。

6. まとめ

本記事では、 Google Workspace におけるセキュリティリスクと対策方法を体系的に紹介しました。

・情報漏洩やランサムウェアには多層防御で対応

・標準機能の活用と管理体制の整備が鍵

・メールや共有設定は特に重点的な管理が必要

・他社事例から学ぶことで運用改善のヒントを得られる

Google Workspace は正しく設計・運用すれば非常に安全かつ高機能なグループウェアです。

大企業のIT部門においては信頼性を高める運用体制の構築が、企業価値の向上にもつながります。

株式会社フライトソリューションズではお客様の要望に合わせて、迅速かつ丁寧なグループウェアの導入支援サービス及び運用サポートを提供しています。導入を検討している方、Google Workspace の運用支援を探している方は、ぜひ弊社にお任せください。